Wie Sie vielleicht den Medien entnehmen konnten, gab es seit letztem Freitag eine weltweite Infektionswelle eines Verschlüsselungstrojaners, der „WannaCry“ oder seitens ESET als „Win32/Filecoder.WannaCryptor“ bezeichnet wird. Mehrere Krankenhäuser in Großbritannien und die digitalen Anzeigetafeln der Deutschen Bahn hierzulande waren unter anderem davon betroffen.

Während es sich bei sogenannter Ransomware („Erpressersoftware“) um kein neues Phänomen handelt, besteht die Qualität dieses Angriffs darin, dass hier Lücken in der Implementierung des SMB Netzwerkfreigabeprotokolls in Windows Systemen ausgenutzt wurden und ein sogenannter Wurm, einmal gestartet, selbständig für die eigene Verbreitung sorgt.

Dies war möglich, da eine als „Shadow Brokers“ bekannte Gruppe eine Reihe an „Cyberwaffen“ der NSA erbeutete und erfolglos versuchte zu verkaufen. Daraufhin entschied sich die Gruppe am 14. April 2017 zur Veröffentlichung der Informationen inklusive möglicher Exploits. Microsoft hatte die als „Eternal Blue“ bekannte Lücke bereits im März per Windows Update geschlossen, sodass Nutzer und Systeme mit unterstütztem Windows und aktuellem Update-Stand weder von der Lücke noch von „WannaCry“ betroffen waren und sind. In Deutschland ist die „WannaCry“ Quote aller versuchten Infektionen im Gegensatz zu den restlichen Malware-Attacken mit unter 0,1% daher recht niedrig, auch wenn der „mediale Eindruck“ vielleicht ein anderer ist.

Wie und seit wann schützt ESET vor „WannaCry“?

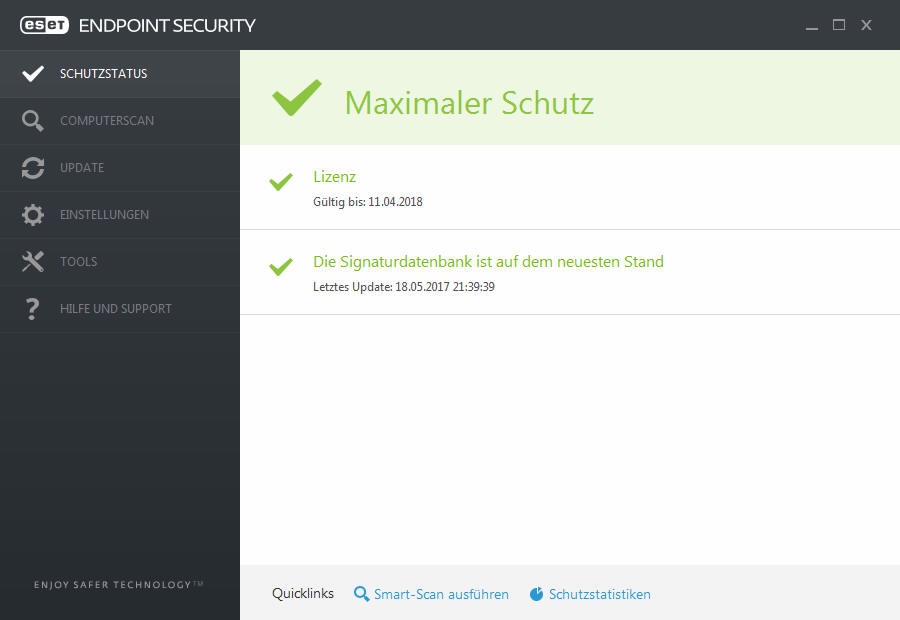

Bereits seit April verfügt das „Netzwerk-Schutzmodul“ der Produkte ESET Endpoint Security, ESET Smart Security (Premium) und ESET Internet Security über entsprechende Informationen, um versuchte Angriffe auf die SMB-Lücke zu blockieren. Alle anderen ESET Produkte ohne Firewall für Windows verfügen über die „Win32/Filecoder.WannaCryptor“ Erkennung der eigentlichen Malware durch die Erkennungsdatenbank – ebenfalls seit April.

Da es bereits jetzt schon mehrere Varianten von „WannaCry“ gibt, werden diese mit einer jeweils anderen Endung versehen, wie „Win32/Filecoder.WannaCryptor.D“.

Es sind uns aktuell keine Fälle bekannt, in denen Systeme mit den oben aufgeführten Produkten und Standardeinstellungen „WannaCry“ zum Opfer gefallen sind.

Was sollten Sie tun?

- Melden Sie uns umgehend Fälle, in denen ESET Anwender trotz aktuellem Schutz eventuell von „WannaCry“ betroffen sind und versuchen Sie nicht, die Infektion selbst zu bereinigen!

- Zahlen Sie niemals Lösegeld – es ist uns aktuell KEIN Fall zu „WannaCry“ bekannt, in dem Lösegeld bezahlt und die Daten wiederhergestellt wurden!

- Informieren Sie sich, wie man sich vor Ransomware schützen kann durch unser Whitepaper https://www.welivesecurity.com/wp-content/uploads/2016/05/ESET_Whitepaper_Ransomware.pdf

- Achten Sie darauf, dass Sie immer die aktuellsten Windows-Updates installiert haben. In Unternehmensnetzwerken sollte ein Plan existieren, der die Updates für alle Systeme mit einem Zeitfenster von maximal 5 Tagen sicherstellt. Privatanwender sollten die Update-Installation auf „automatisch“ eingestellt lassen.

- Sie können und sollten während der Lizenzlaufzeit jederzeit die neueste Version Ihrer ESET Schutzsoftware einsetzen.

Weiterführende Informationen:

Whitepaper Ransomware:

https://www.welivesecurity.com/wp-content/uploads/2016/05/ESET_Whitepaper_Ransomware.pdf

Artikel zur Bedrohung inkl. Skript zur Verwundbarkeitsprüfung:

https://www.welivesecurity.com/2017/05/16/check-eternalblue-pc-patched-wannacryptor-worm-vulnerability/