Einleitung

In diesem Beitragen möchten wir euch zeigen, wie man mit ESET HIPS Regeln vor Ransomware schützen können. ESET-Host-basierte Intrusion Prevention System (HIPS) ist in ESET Endpoint Security, ESET Endpoint Antivirus , ESET Mail Security für Microsoft Exchange und ESET File Security für Microsoft Windows Server enthalten. HIPS überwacht die Systemaktivität und verwendet einen vordefinierten Satz von Regeln um verdächtigen Systemverhalten zu erkennen. Wenn diese Art von Aktivität erkannt wird, stoppt der HIPS Selbstverteidigung Mechanismus das verdächtige Programm oder Prozess vor der Durchführung der potenziell schädliche Aktivität. Das Aktivieren des HIPS oder bei Änderungen an den Einstellungen z.B. zusätzlichen Regeln, etc. werden erst nachdem das Windows-Betriebssystem neu gestartet wird aktiv.

Durch das Verbot der Standard Ausführung von JavaScript und andere Skripte, ist Ransomware nicht in der Lage herunterladen oder ausführt zu werden.

Achtung: Wir empfehlen, dass Sie jede Implementierung der Einstellungen in einer Testumgebung testen, bevor sie diese in einer Produktionsumgebung aktivieren!

Um Ransomware Malware auf Ihrem Windows-Systemen zu vermeiden, erstellen Sie die folgenden Richtlinienregeln in ESET Remote Administrator Version 6.3 oder höher:

Umsetzung im ESET Remote Administrator

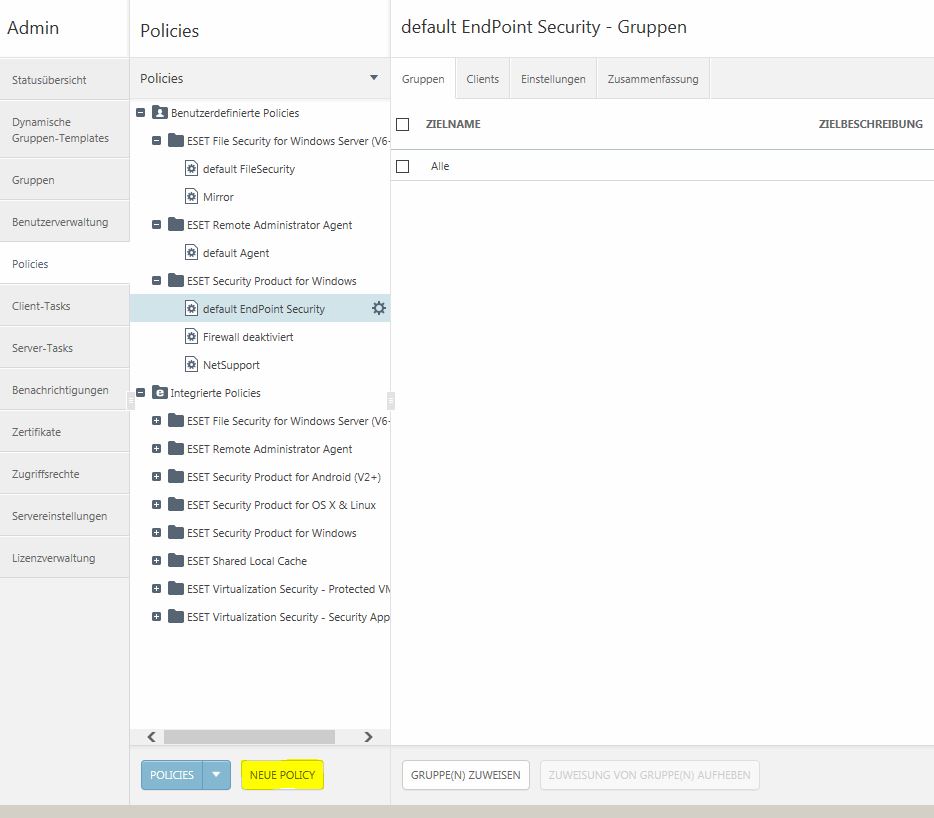

Öffnen Sie ESET Remote Administrator Web Console (ERA Web Console) in Ihrem Webbrowser und melden Sie sich an

Klicken Sie auf Admin → Richtlinien, und wählen neue Richtlinie

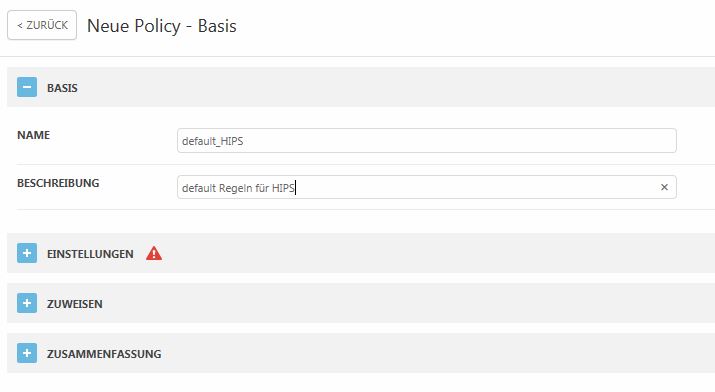

Zuerst geben wir der Policy einen Namen sowie eine Beschreibung

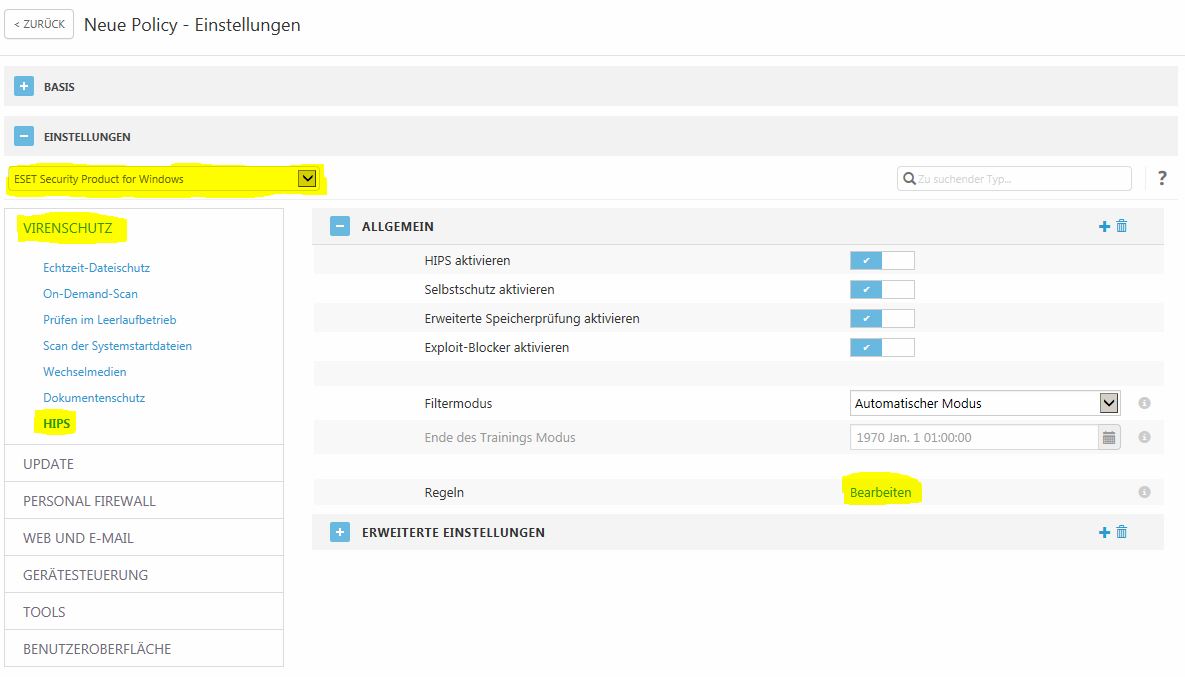

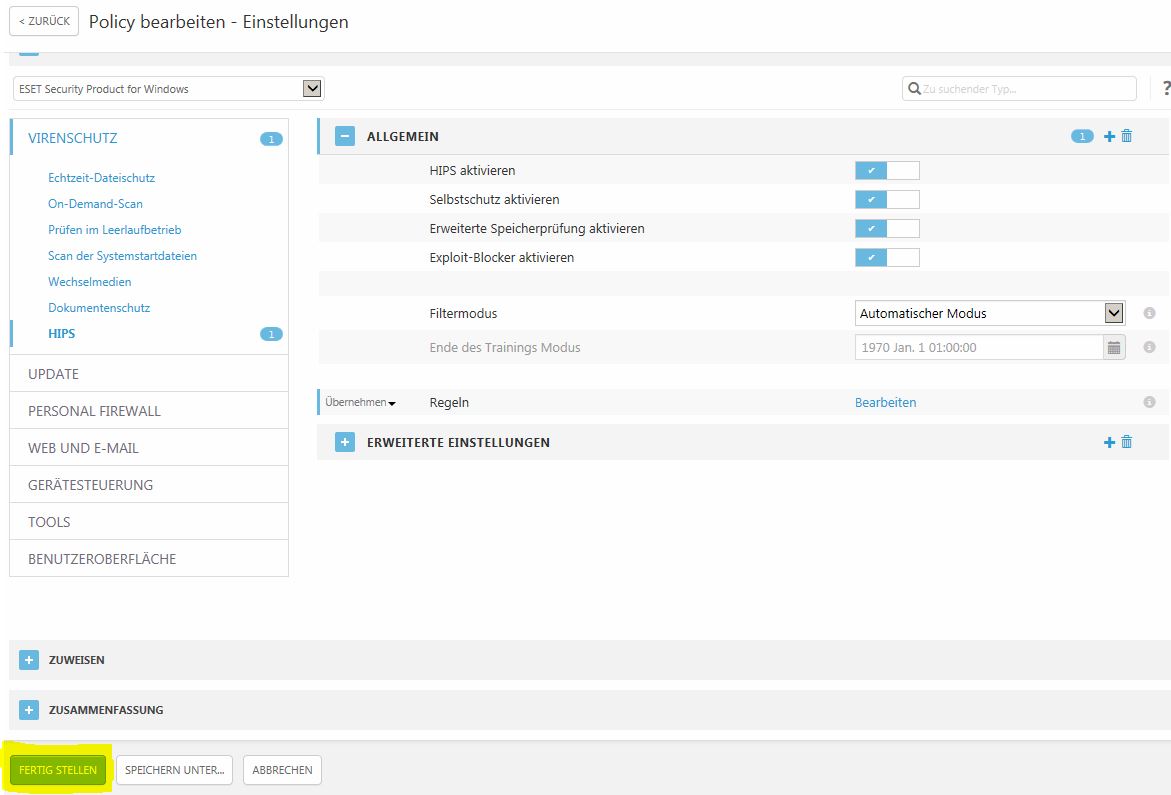

Unter den Einstellungen wählen wir zuerst aus für welches Produkt wir eine neue Policy erstellen möchten.

Diese Einstellung sieht ab dem ERA 6.4 wie folgt aus, bei der ERA Version 6.3 kann dies etwas abweichen.

Anschließend wechseln wir in den Bereich Virenschutz in dem sich die Einstellungen für HIPS befindet.

Dort können wir unter Regeln diese Bearbeiten und neue Regeln hinzufügen.

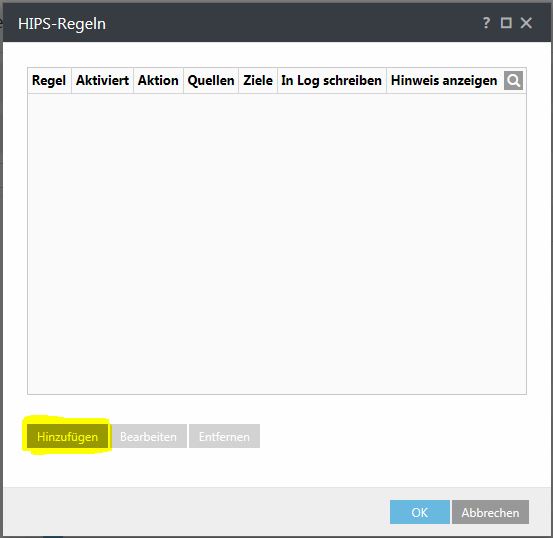

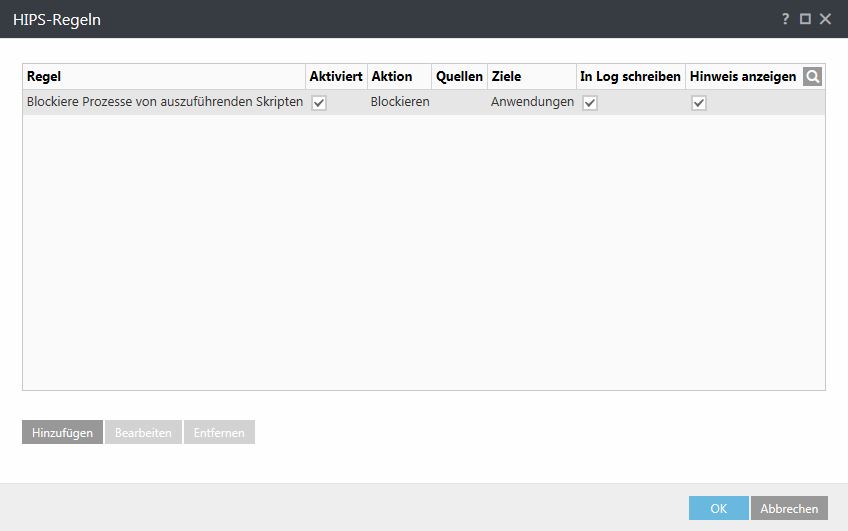

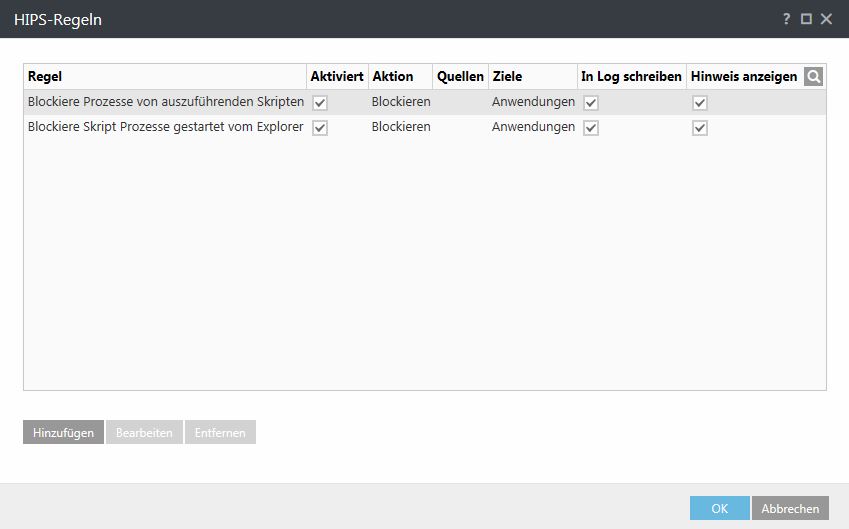

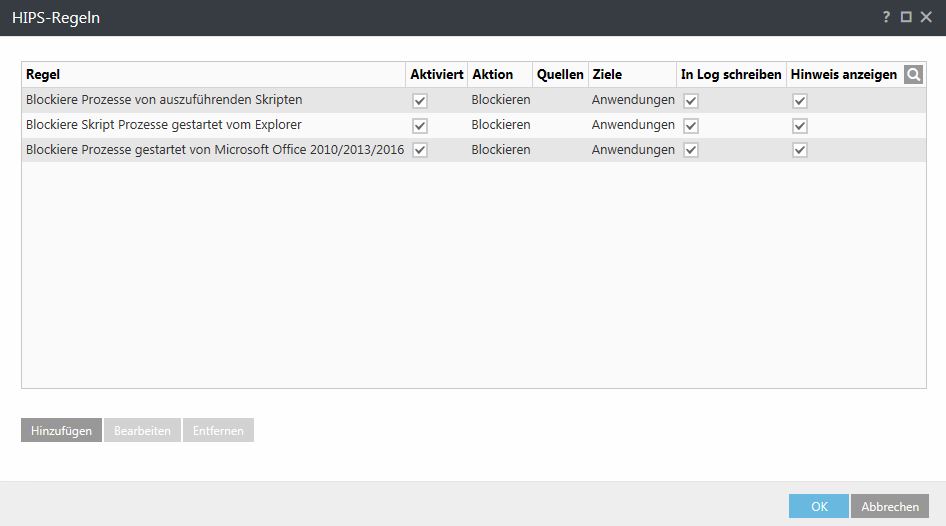

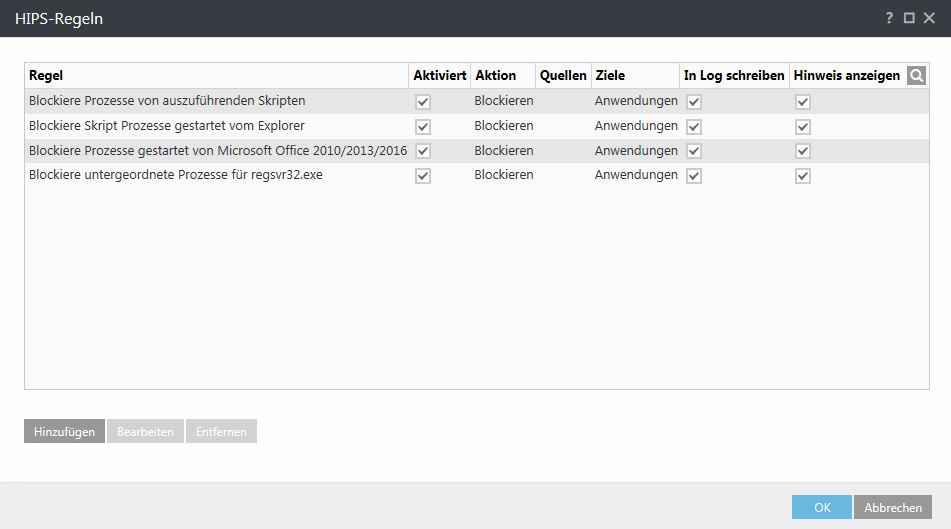

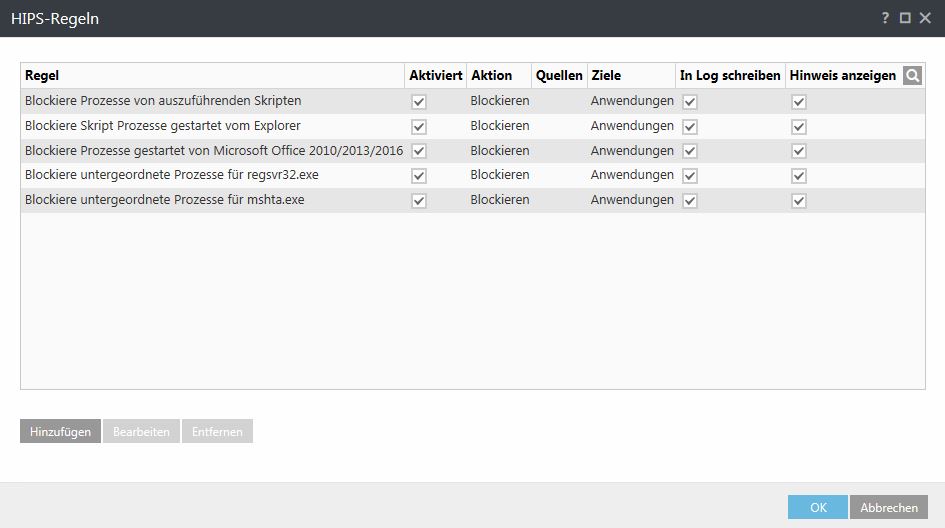

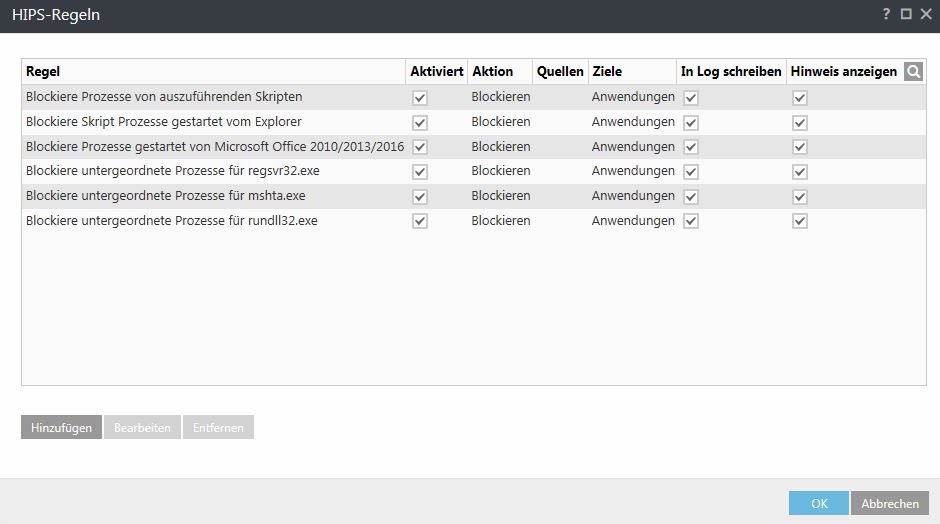

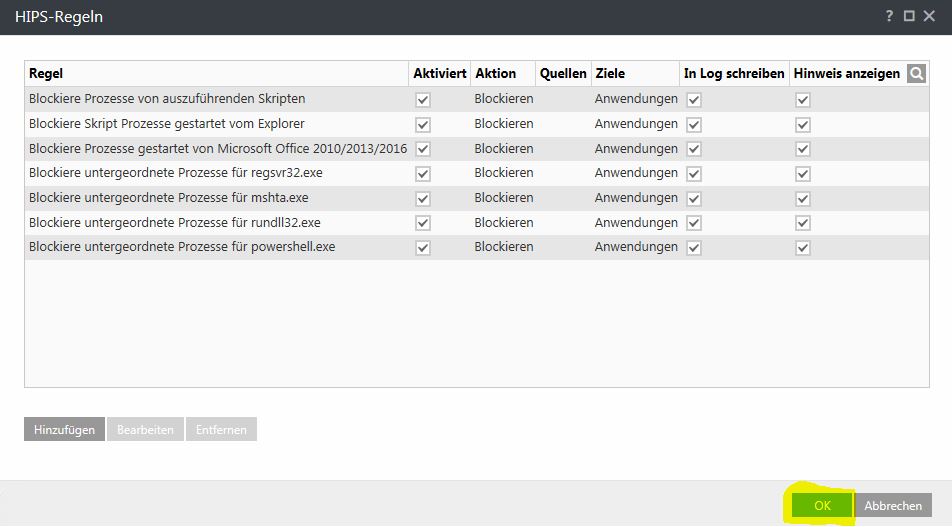

Unter den HIPS-Regeln können wir nun unsere zusätzlichen Regeln hinzufügen

– Blockiere Prozesse von auszuführenden Skripten

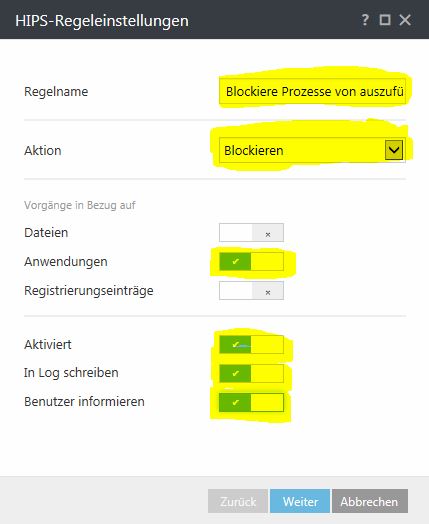

Klicken Sie auf Hinzufügen, und geben Sie „Blockiere Prozesse von auszuführenden Skripten“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 5 Werte eingetagen haben:

C:\Windows\System32\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

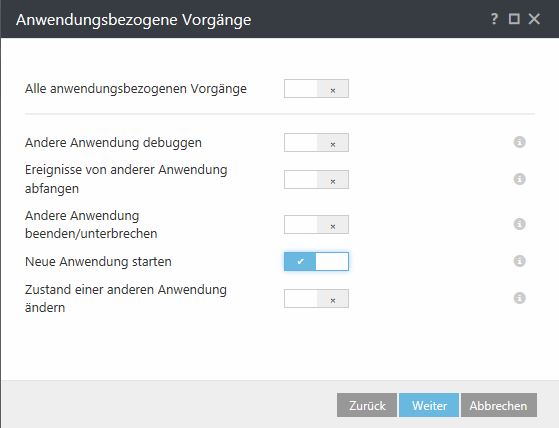

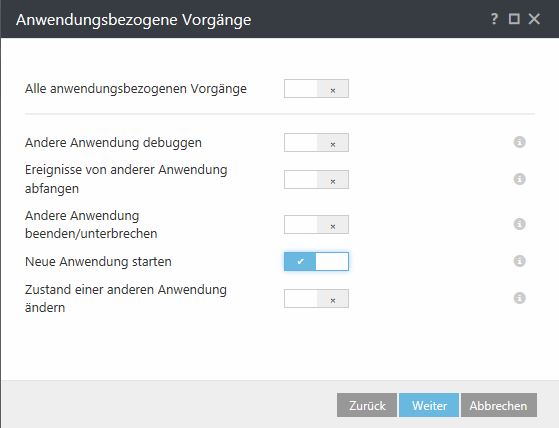

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

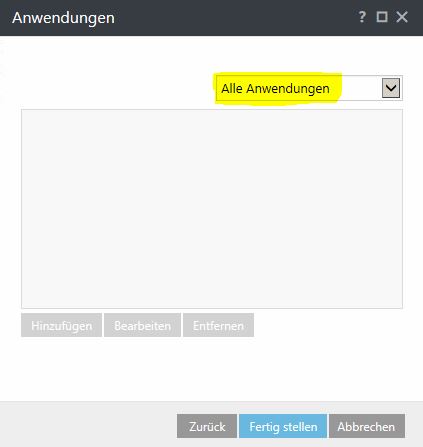

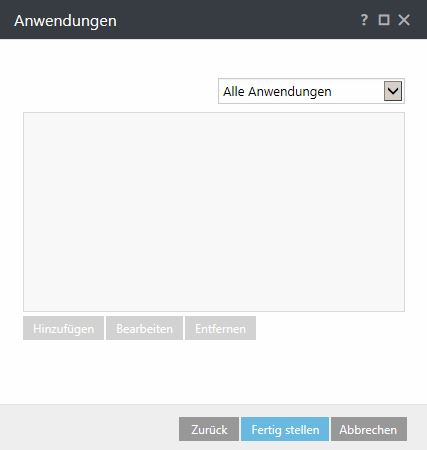

Wählen Sie „Alle Anwendungen“ aus dem Dropdown-Menü aus und klicken Sie auf Fertig stellen.

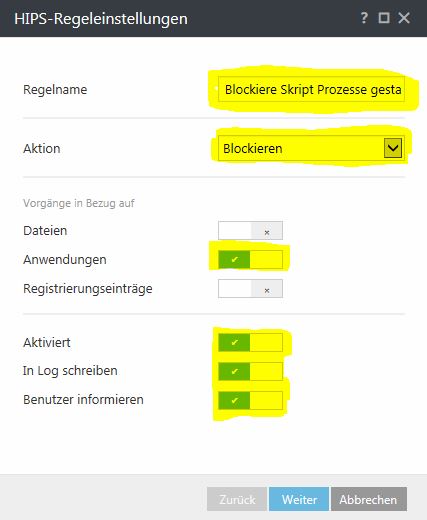

– Blockiere Skript Prozesse gestartet vom Explorer

Im HIPS Regeln Fenster, klicken Sie auf Hinzufügen.

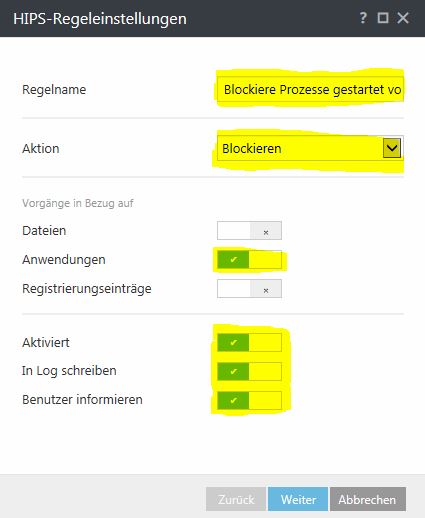

Geben Sie „Blockiere Skript Prozesse gestartet vom Explorer“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

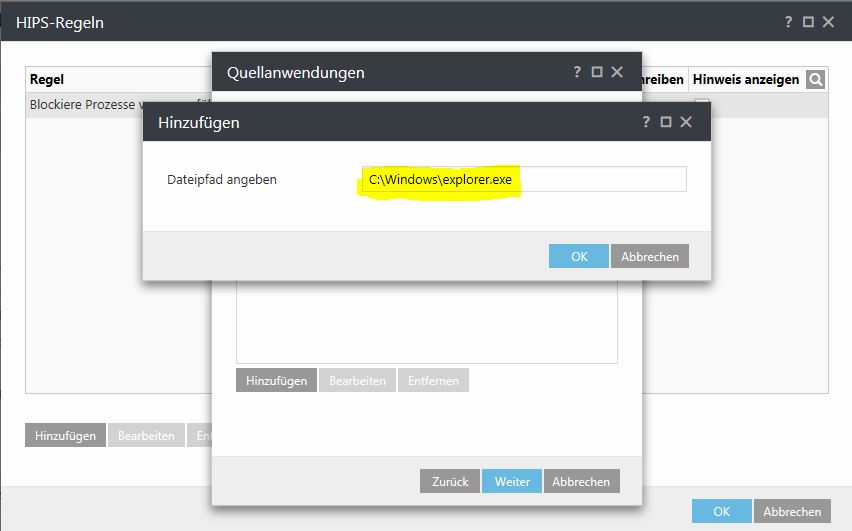

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie im Feld „Dateipfad angeben“ den folgenden Wert ein

C:\Windows\explorer.exe

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

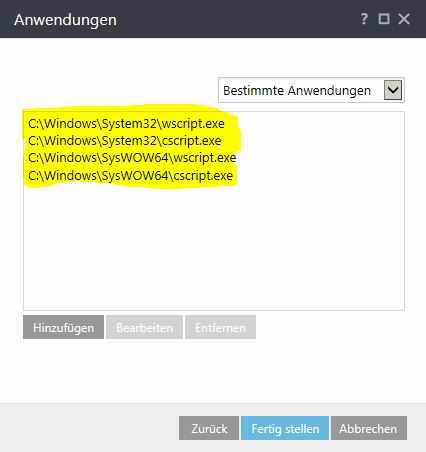

Klicken Sie auf Weiter und im Anwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 4 Werte eingetagen haben:

– C:\Windows\System32\wscript.exe

– C:\Windows\System32\cscript.exe

– C:\Windows\SysWOW64\wscript.exe

– C:\Windows\SysWOW64\cscript.exe

Klicken Sie anschließend auf Fertigstellen

– Blockiere Prozesse gestartet von Microsoft Office 2010/2013/2016

Im HIPS Regeln Fenster, klicken Sie auf Hinzufügen.

Geben Sie „Blockiere Prozesse gestartet von Microsoft Office 2010/2013/2016“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

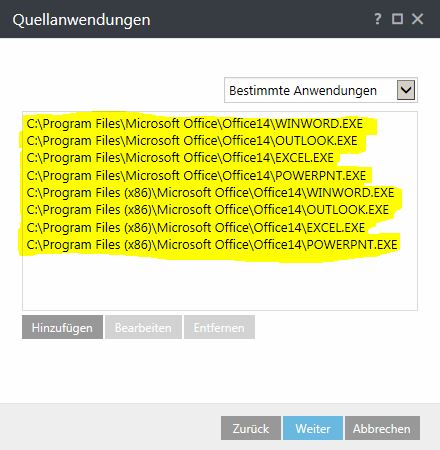

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 8 Werte eingetagen haben:

C:\Program Files\Microsoft Office\Office14\WINWORD.EXE

C:\Program Files\Microsoft Office\Office14\OUTLOOK.EXE

C:\Program Files\Microsoft Office\Office14\EXCEL.EXE

C:\Program Files\Microsoft Office\Office14\POWERPNT.EXE

C:\Program Files (x86)\Microsoft Office\Office14\WINWORD.EXE

C:\Program Files (x86)\Microsoft Office\Office14\OUTLOOK.EXE

C:\Program Files (x86)\Microsoft Office\Office14\EXCEL.EXE

C:\Program Files (x86)\Microsoft Office\Office14\POWERPNT.EXE

Klicken Sie anschließend auf Weiter

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

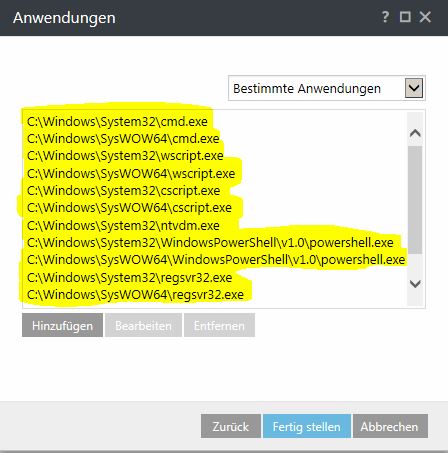

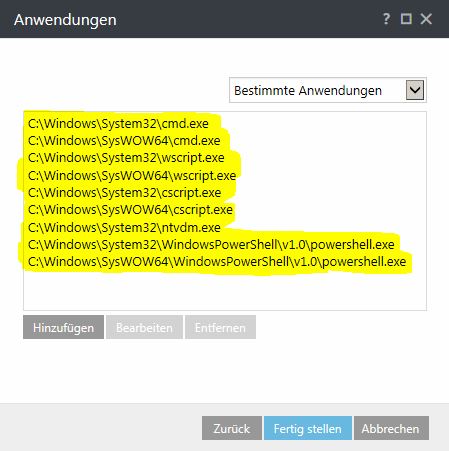

Klicken Sie auf Weiter und im Anwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 13 Werte eingetagen haben:

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\System32\regsvr32.exe

C:\Windows\SysWOW64\regsvr32.exe

C:\Windows\System32\rundll32.exe

C:\Windows\SysWOW64\rundll32.exe

Klicken Sie anschließend auf Fertigstellen

Fügen Sie bei Bedarf zusätzliche Office-Versionen nach Bedarf, wie oben beschrieben zu

Passen Sie hierzu die Pfadanhaben für die jeweilige Version an.

– 2016 = Office16

z.B. C:\Program Files\Microsoft Office\Office16\WINWORD.EXE

oder C:\Program Files (x86)\Microsoft Office\Office16\WINWORD.EX

– 2013 = Office15

z.B. C:\Program Files\Microsoft Office\Office15\WINWORD.EXE

oder C:\Program Files (x86)\Microsoft Office\Office15\WINWORD.EXE

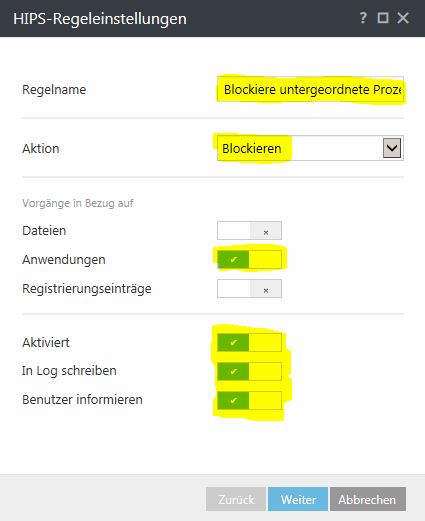

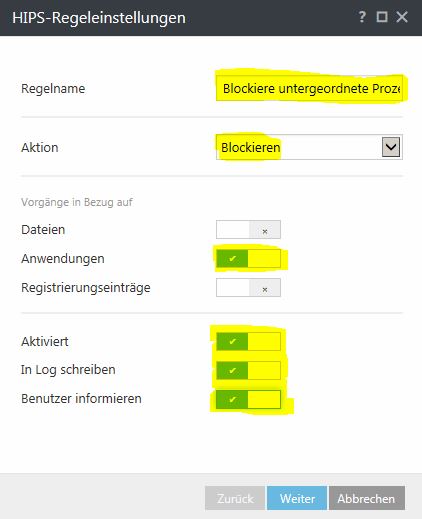

– Blockiere untergeordnete Prozesse für regsvr32.exe

Im HIPS Regeln Fenster, klicken Sie auf Hinzufügen.

Geben Sie „Blockiere untergeordnete Prozesse für regsvr32.exe“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

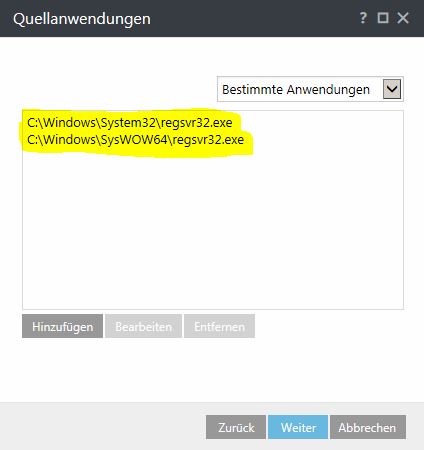

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 2 Werte eingetagen haben:

C:\Windows\System32\regsvr32.exe

C:\Windows\SysWOW64\regsvr32.exe

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

Klicken Sie auf Weiter und im Anwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 9 Werte eingetagen haben:

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exeKlicken Sie anschließend auf Fertigstellen

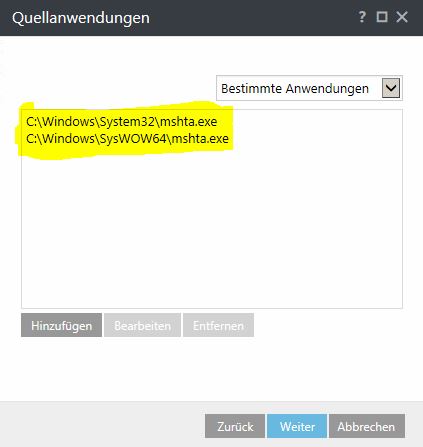

– Blockiere untergeordnete Prozesse für mshta.exe

Im HIPS Regeln Fenster, klicken Sie auf Hinzufügen.

Geben Sie „Blockiere untergeordnete Prozesse für mshta.exe“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 2 Werte eingetagen haben:

C:\Windows\System32\mshta.exe

C:\Windows\SysWOW64\mshta.exe

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

Wählen Sie Alle Anwendungen aus dem Dropdown-Menü aus und klicken Sie auf Fertig stellen.

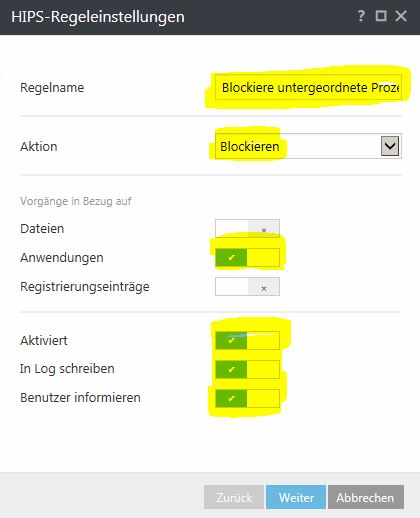

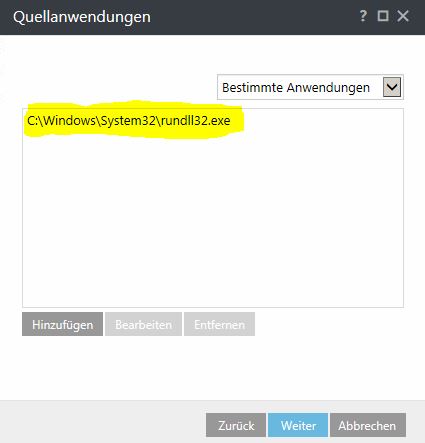

– Blockiere untergeordnete Prozesse für rundll32.exe

Im HIPS Regeln Fenster, klicken Sie auf Hinzufügen.

Geben Sie „Blockiere untergeordnete Prozesse für rundll32.exe“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an:

C:\Windows\System32\rundll32.exe

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

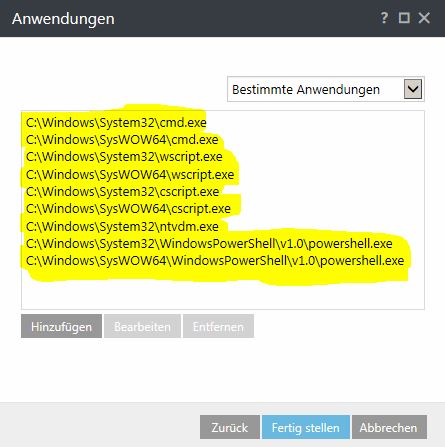

Klicken Sie auf Weiter und im Anwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 9 Werte eingetagen haben:

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

C:\Windows\System32\wscript.exe

C:\Windows\SysWOW64\wscript.exe

C:\Windows\System32\cscript.exe

C:\Windows\SysWOW64\cscript.exe

C:\Windows\System32\ntvdm.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

Klicken Sie anschließend auf Fertigstellen

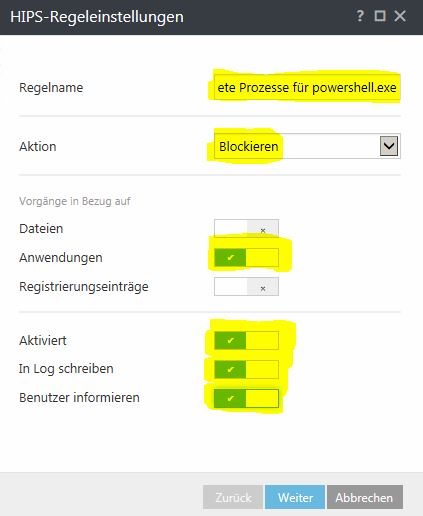

– Blockiere untergeordnete Prozesse für powershell.exe

Im HIPS Regeln Fenster, klicken Sie auf Hinzufügen.

Geben Sie „Blockiere untergeordnete Prozesse für powershell.exe“ in das Regelname Feld.

Bei Aktion wählen Sie „Blockieren“

Und Aktivieren Sie die folgenden Optionen:

– Anwendungen

– Aktiviert

– In Log schreiben

– Benutzer informieren

Klicken Sie auf Weiter und im Quellanwendungen Fenster, klicken Sie auf Hinzufügen und geben Sie den folgenden Dateipfade an, klicken Sie auf OK und wiederholen Sie dies bis die folgenden 2 Werte eingetagen haben:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

Klicken Sie auf Weiter, klicken Sie auf den Schieberegler neben „Neue Anwendung starten“, um diese zu aktivieren und klicken Sie dann auf Weiter.

Wählen Sie Alle Anwendungen aus dem Dropdown-Menü aus und klicken Sie auf Fertig stellen.

Nach dem Hinzufügen der HIPS Regeln, schließen Sie das Fenster mit Ok

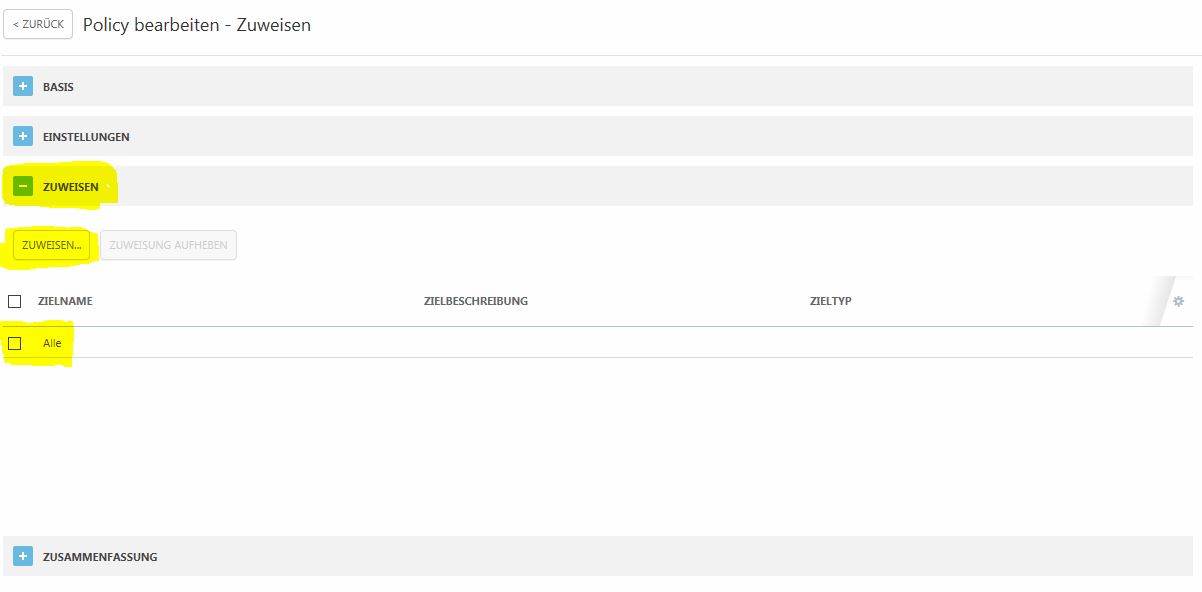

Nun weißen wir die Richtlinie noch den Rechnern zu, so dass diese diese Richtlinie auch aktiv wird.

Dazu geben Sie auf den Reiter Zuweisen und können dort über die Schaltfläche Zuweisen die Rechnergruppen auswählen oder Alle auswählen

Und anschließend speichern wir die Richtlinie noch über Fertigstellen ab

Informationen wurde aus dem englischen KB Artikel von ESET entnommen und entsprechnend angepasst.